Ley de Obama obligará al implante de microchip bajo la piel en 2013

viernes, 27 de abril de 2012

viernes, 20 de abril de 2012

El F6, el servicio de espionaje supersecreto a escala mundial

El F6, el servicio de espionaje supersecreto a escala mundial

Fuente: http://www.elconfidencial.com/alma-corazon-vida/2012/04/19/el-f6-el-servicio-de-espionaje-supersecreto-a-escala-mundial-96404/

Iván Gil 19/04/2012 (06:00h)

Fuente: http://www.elconfidencial.com/alma-corazon-vida/2012/04/19/el-f6-el-servicio-de-espionaje-supersecreto-a-escala-mundial-96404/

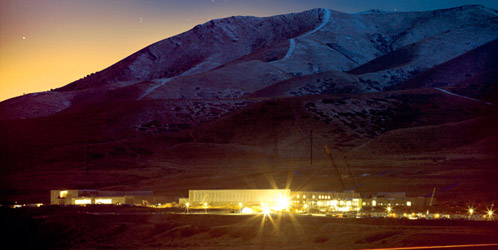

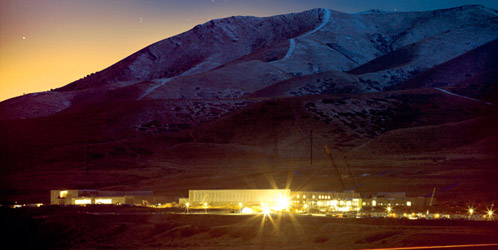

Complejo que albergará el centro de interceptación de comunicaciones en Utah. (Withheld y Lenz)

Iván Gil 19/04/2012 (06:00h)

El Estado ‘orwelliano’ va cogiendo forma. A la polémica suscitada en Estados Unidos sobre la construcción de un megacentro de inteligencia en Utah para rastrear y almacenar las telecomunicaciones de los ciudadanos, se suman ahora numerosas informaciones que coinciden en asegurar la existencia de una agencia secreta de espionaje especializada en interceptar mensajes encriptados en cualquier parte del mundo. Se denomina Special Collection Service, aunque su nombre en clave es F6, y trabaja conjuntamente con la National Security Agency (NSA) y la CIA.

Los responsables de los servicios de inteligencia estadounidenses no han reconocido su existencia, pero se ha documentado la intervención de estos espías en países en conflicto como Afganistán o Irak para monitorizar actividades terroristas, según han revelado en sus últimos artículos James Bamford, autor de The spy factory, y David Brown Grady, periodista de The Week. La última infiltración que se conoce del SCS se produjo a principios de este año en Pakistán para monitorizar su arsenal nuclear.

Estas unidades de inteligencia están compuestas por grupos de dos a cinco personas que sientan sus bases en las embajadas de Estados Unidos, por lo que su Responsables de los servicios de inteligencia estadounidenses han negado la existencia del F6

Responsables de los servicios de inteligencia estadounidenses han negado la existencia del F6 alcance es planetario.Utilizan los métodos más sofisticados y controvertidos para penetrar en las redes internacionales de telecomunicaciones sin levantar la más mínima sospecha, para luego facilitar la labor a los espías de la CIA. Sus miembros trabajan de incógnito como funcionarios del servicio de inteligencia, aunque cuando necesitan prescindir de la coartada gubernamental entran en los países identificándose como empresarios.

alcance es planetario.Utilizan los métodos más sofisticados y controvertidos para penetrar en las redes internacionales de telecomunicaciones sin levantar la más mínima sospecha, para luego facilitar la labor a los espías de la CIA. Sus miembros trabajan de incógnito como funcionarios del servicio de inteligencia, aunque cuando necesitan prescindir de la coartada gubernamental entran en los países identificándose como empresarios.

Tecnologías de ciencia ficción

Las tecnologías utilizadas por el NCS parecen sacadas de un libro de ciencia ficción, como paraguas que se convierten en antenas parabólicas o dispositivos de escucha capaces de discernir el sonido de las teclas de un ordenador para reconstruir posteriormente el texto escrito. Su trabajo está relacionado con el progreso de la encriptación en los archivos informáticos y la protección de las comunicaciones. Sin embargo, no se limitan a identificar palabras clave de forma pasiva y a distancia, como es el caso de la NSA, sino que se infiltran sobre el terreno en las redes informáticas con objetivos previamente definidos. Al contar con espías 'in situ', se evita perder valiosas informaciones que las tecnologías tradicionales de interceptación pasarían por alto.

La polémica sobre estas actividades de espionaje está servida y ha hecho surgir el viejo debate que contrapone la seguridad a la libertad. De hecho, la creación del Special Collection Service se produjo tras los atentados terroristas del 11S. El abogado del bufete Círculo Legal, Diego Fanjul, especializado en protección de datos y comercio electrónico, advierte que desde los ataques al Wall Trade Center se ha producido “un total retroceso en los derechos y libertades fundamentales”. La irrupción de las nuevas tecnologías de la información ha facilitado el rastreo de las actividades de los usuarios y su geolocalización. Cuanto más se utilicen, más información se podrá recopilar.

La expansión de internet ha hecho variar la metodología empleada por los centros de inteligencia. José María González Zubieta, consultor de seguridad informática, sistemas y redes, con una dilatada trayectoria, tanto en el sector público como en el privado, apunta que el entorno digital ha revolucionado Cualquier informático con conocimientos avanzados puede franquear la seguridad de los archivos digitales

Cualquier informático con conocimientos avanzados puede franquear la seguridad de los archivos digitales el mundo del espionaje. “La inteligencia se ha centrado en el uso de las nuevas tecnologías, sobre todo en las basadas en protocolos IP y teléfonos móviles, hasta el punto de que todos los países cuentan con unidades de ciberterrorismo. Además, la gente está muy expuesta a internet y para los que manejamos estas herramientas es relativamente fácil localizar la información porque los registros públicos están mucho más protegidos”, añade Zubieta.

el mundo del espionaje. “La inteligencia se ha centrado en el uso de las nuevas tecnologías, sobre todo en las basadas en protocolos IP y teléfonos móviles, hasta el punto de que todos los países cuentan con unidades de ciberterrorismo. Además, la gente está muy expuesta a internet y para los que manejamos estas herramientas es relativamente fácil localizar la información porque los registros públicos están mucho más protegidos”, añade Zubieta.

Seguridad o libertad

Estas facilidades para rastrear las huellas dejadas en la red chocan, en ocasiones, con los valores éticos de la profesión. Principalmente, en el ámbito del espionaje privado, que en los últimos años ha experimentado un considerable ascenso. Para Zubieta existe un vacío legal en el mundo de los detectives privados que lleva a “cometer abusos tremendos”relacionados con la invasión de la intimidad.

Las propias redes sociales han sido claves a la hora de detener a terroristas o delincuentes. La policía española logró conocer el paradero de un líder de la mafia rusa gracias a que un miembro de su banda colgó en Facebook una foto comiendo con él en una marisquería de Palma de Mallorca. El problema surge, añade Fanjul, en la utilización que los servicios de inteligencia hagan de estos datos. El reto de preservar la privacidad se basa en “garantizar el uso adecuado de esas informaciones. Existe una ley de protección de datos, pero no se aplica a los ficheros policiales. Por tanto, tenemos que caminar hacia una tercera generación de derechos para preservar las libertades fundamentales”.

La disyuntiva entre la seguridad y la libertad se enreda en la percepción social de las amenazas terroristas. En países donde estos miedos están menos extendidos, la ciudadanía presenta un mayor rechazo al control informativo de las agencias de inteligencia. Unas reticencias prácticamente superadas en Estados Unidos y, sobre todo, en Israel. En el país hebreo, las operaciones especiales del Kidon, una rama del Mossad encargada de hacer el trabajo sucio, -como eliminar a líderes terroristas palestinos- cuentan con un alto grado de aceptación entre la sociedad. “En otros países sus acciones se llamarían asesinatos de Estado, pero los israelíes dicen que estos cuerpos no deben ser vistos de forma diferente al verdugo o a cualquier ejecutor legalmente nombrado”, explica Eric Frattini, corresponsal durante varios en Jerusalén y autor de numerosa bibliografía sobre los servicios de espionaje.

Terrorismo invisible

El denominado ‘nuevo terrorismo’ o ‘terrorismo invisible’, con un alto grado de experiencia en comunicaciones telemáticas para, por ejemplo, reclutar a Los atentados del 11S marcaron el punto de inflexión en el retroceso de las libertades individuales

Los atentados del 11S marcaron el punto de inflexión en el retroceso de las libertades individuales yihadistas, es prácticamente imposible de detectar por las fuerzas de seguridad. “Es muy complicado combatir el actual terrorismo respectando al 100% los derechos humanos porque nos enfrentamos a integristas con un perfil nada sospechoso, pues han nacido en el propio país que atacan y tienen a sus hijos en escuelas católicas”, advierte Frattini. Sin ir más lejos, a finales del pasado mes de marzo se detuvo en un pequeño pueblo de Valencia a un yihadistas descubierto tras colgar en la red un mensaje de apoyo y exaltación del asesino de Toulouse.

yihadistas, es prácticamente imposible de detectar por las fuerzas de seguridad. “Es muy complicado combatir el actual terrorismo respectando al 100% los derechos humanos porque nos enfrentamos a integristas con un perfil nada sospechoso, pues han nacido en el propio país que atacan y tienen a sus hijos en escuelas católicas”, advierte Frattini. Sin ir más lejos, a finales del pasado mes de marzo se detuvo en un pequeño pueblo de Valencia a un yihadistas descubierto tras colgar en la red un mensaje de apoyo y exaltación del asesino de Toulouse.

La colaboración entre los servicios de inteligencia y las empresas privadas también se ha revelado como extremadamente útil. Lo último es el trasvase de información, previo requerimiento judicial, de los datos almacenados por las grandes marcas comerciales en las tarjetas de compra canjeables por puntos. En ellas se registra qué consume cada usuario y dónde lo hace. De tal manera, se puede seguir la pista de los delincuentes sospechosos. Este ingente flujo de datos se convierte en un arma de doble filo. “Podremos ganar en seguridad, como defiende el discurso patriótico de la lucha contra el terrorismo, pero perderemos en libertades fundamentales”, concluye el jurista Diego Fanjul.

Los responsables de los servicios de inteligencia estadounidenses no han reconocido su existencia, pero se ha documentado la intervención de estos espías en países en conflicto como Afganistán o Irak para monitorizar actividades terroristas, según han revelado en sus últimos artículos James Bamford, autor de The spy factory, y David Brown Grady, periodista de The Week. La última infiltración que se conoce del SCS se produjo a principios de este año en Pakistán para monitorizar su arsenal nuclear.

Estas unidades de inteligencia están compuestas por grupos de dos a cinco personas que sientan sus bases en las embajadas de Estados Unidos, por lo que su

Responsables de los servicios de inteligencia estadounidenses han negado la existencia del F6

Responsables de los servicios de inteligencia estadounidenses han negado la existencia del F6 alcance es planetario.Utilizan los métodos más sofisticados y controvertidos para penetrar en las redes internacionales de telecomunicaciones sin levantar la más mínima sospecha, para luego facilitar la labor a los espías de la CIA. Sus miembros trabajan de incógnito como funcionarios del servicio de inteligencia, aunque cuando necesitan prescindir de la coartada gubernamental entran en los países identificándose como empresarios.

alcance es planetario.Utilizan los métodos más sofisticados y controvertidos para penetrar en las redes internacionales de telecomunicaciones sin levantar la más mínima sospecha, para luego facilitar la labor a los espías de la CIA. Sus miembros trabajan de incógnito como funcionarios del servicio de inteligencia, aunque cuando necesitan prescindir de la coartada gubernamental entran en los países identificándose como empresarios.Tecnologías de ciencia ficción

Las tecnologías utilizadas por el NCS parecen sacadas de un libro de ciencia ficción, como paraguas que se convierten en antenas parabólicas o dispositivos de escucha capaces de discernir el sonido de las teclas de un ordenador para reconstruir posteriormente el texto escrito. Su trabajo está relacionado con el progreso de la encriptación en los archivos informáticos y la protección de las comunicaciones. Sin embargo, no se limitan a identificar palabras clave de forma pasiva y a distancia, como es el caso de la NSA, sino que se infiltran sobre el terreno en las redes informáticas con objetivos previamente definidos. Al contar con espías 'in situ', se evita perder valiosas informaciones que las tecnologías tradicionales de interceptación pasarían por alto.

La polémica sobre estas actividades de espionaje está servida y ha hecho surgir el viejo debate que contrapone la seguridad a la libertad. De hecho, la creación del Special Collection Service se produjo tras los atentados terroristas del 11S. El abogado del bufete Círculo Legal, Diego Fanjul, especializado en protección de datos y comercio electrónico, advierte que desde los ataques al Wall Trade Center se ha producido “un total retroceso en los derechos y libertades fundamentales”. La irrupción de las nuevas tecnologías de la información ha facilitado el rastreo de las actividades de los usuarios y su geolocalización. Cuanto más se utilicen, más información se podrá recopilar.

La expansión de internet ha hecho variar la metodología empleada por los centros de inteligencia. José María González Zubieta, consultor de seguridad informática, sistemas y redes, con una dilatada trayectoria, tanto en el sector público como en el privado, apunta que el entorno digital ha revolucionado

Cualquier informático con conocimientos avanzados puede franquear la seguridad de los archivos digitales

Cualquier informático con conocimientos avanzados puede franquear la seguridad de los archivos digitales el mundo del espionaje. “La inteligencia se ha centrado en el uso de las nuevas tecnologías, sobre todo en las basadas en protocolos IP y teléfonos móviles, hasta el punto de que todos los países cuentan con unidades de ciberterrorismo. Además, la gente está muy expuesta a internet y para los que manejamos estas herramientas es relativamente fácil localizar la información porque los registros públicos están mucho más protegidos”, añade Zubieta.

el mundo del espionaje. “La inteligencia se ha centrado en el uso de las nuevas tecnologías, sobre todo en las basadas en protocolos IP y teléfonos móviles, hasta el punto de que todos los países cuentan con unidades de ciberterrorismo. Además, la gente está muy expuesta a internet y para los que manejamos estas herramientas es relativamente fácil localizar la información porque los registros públicos están mucho más protegidos”, añade Zubieta.Seguridad o libertad

Estas facilidades para rastrear las huellas dejadas en la red chocan, en ocasiones, con los valores éticos de la profesión. Principalmente, en el ámbito del espionaje privado, que en los últimos años ha experimentado un considerable ascenso. Para Zubieta existe un vacío legal en el mundo de los detectives privados que lleva a “cometer abusos tremendos”relacionados con la invasión de la intimidad.

Las propias redes sociales han sido claves a la hora de detener a terroristas o delincuentes. La policía española logró conocer el paradero de un líder de la mafia rusa gracias a que un miembro de su banda colgó en Facebook una foto comiendo con él en una marisquería de Palma de Mallorca. El problema surge, añade Fanjul, en la utilización que los servicios de inteligencia hagan de estos datos. El reto de preservar la privacidad se basa en “garantizar el uso adecuado de esas informaciones. Existe una ley de protección de datos, pero no se aplica a los ficheros policiales. Por tanto, tenemos que caminar hacia una tercera generación de derechos para preservar las libertades fundamentales”.

La disyuntiva entre la seguridad y la libertad se enreda en la percepción social de las amenazas terroristas. En países donde estos miedos están menos extendidos, la ciudadanía presenta un mayor rechazo al control informativo de las agencias de inteligencia. Unas reticencias prácticamente superadas en Estados Unidos y, sobre todo, en Israel. En el país hebreo, las operaciones especiales del Kidon, una rama del Mossad encargada de hacer el trabajo sucio, -como eliminar a líderes terroristas palestinos- cuentan con un alto grado de aceptación entre la sociedad. “En otros países sus acciones se llamarían asesinatos de Estado, pero los israelíes dicen que estos cuerpos no deben ser vistos de forma diferente al verdugo o a cualquier ejecutor legalmente nombrado”, explica Eric Frattini, corresponsal durante varios en Jerusalén y autor de numerosa bibliografía sobre los servicios de espionaje.

Terrorismo invisible

El denominado ‘nuevo terrorismo’ o ‘terrorismo invisible’, con un alto grado de experiencia en comunicaciones telemáticas para, por ejemplo, reclutar a

Los atentados del 11S marcaron el punto de inflexión en el retroceso de las libertades individuales

Los atentados del 11S marcaron el punto de inflexión en el retroceso de las libertades individuales yihadistas, es prácticamente imposible de detectar por las fuerzas de seguridad. “Es muy complicado combatir el actual terrorismo respectando al 100% los derechos humanos porque nos enfrentamos a integristas con un perfil nada sospechoso, pues han nacido en el propio país que atacan y tienen a sus hijos en escuelas católicas”, advierte Frattini. Sin ir más lejos, a finales del pasado mes de marzo se detuvo en un pequeño pueblo de Valencia a un yihadistas descubierto tras colgar en la red un mensaje de apoyo y exaltación del asesino de Toulouse.

yihadistas, es prácticamente imposible de detectar por las fuerzas de seguridad. “Es muy complicado combatir el actual terrorismo respectando al 100% los derechos humanos porque nos enfrentamos a integristas con un perfil nada sospechoso, pues han nacido en el propio país que atacan y tienen a sus hijos en escuelas católicas”, advierte Frattini. Sin ir más lejos, a finales del pasado mes de marzo se detuvo en un pequeño pueblo de Valencia a un yihadistas descubierto tras colgar en la red un mensaje de apoyo y exaltación del asesino de Toulouse.La colaboración entre los servicios de inteligencia y las empresas privadas también se ha revelado como extremadamente útil. Lo último es el trasvase de información, previo requerimiento judicial, de los datos almacenados por las grandes marcas comerciales en las tarjetas de compra canjeables por puntos. En ellas se registra qué consume cada usuario y dónde lo hace. De tal manera, se puede seguir la pista de los delincuentes sospechosos. Este ingente flujo de datos se convierte en un arma de doble filo. “Podremos ganar en seguridad, como defiende el discurso patriótico de la lucha contra el terrorismo, pero perderemos en libertades fundamentales”, concluye el jurista Diego Fanjul.

jueves, 29 de marzo de 2012

Próxima quedada: viernes 30.03.2012 a las 18:00 en la plaza de las Alpujarras

Próxima quedada: viernes 30.03.2012 a las 18:00 en la plaza de las Alpujarras

viernes, 13 de enero de 2012

lunes, 9 de enero de 2012

martes, 20 de diciembre de 2011

martes, 29 de noviembre de 2011

Próxima asamblea 16 de diciembre de 2012 a las 18:00 en la plaza de las alpujarras.

Próxima asamblea 16 de diciembre de 2012 a las 18:00 en la plaza de las alpujarras. Tendremos que buscar un sitio para reunirnos.

Suscribirse a:

Entradas (Atom)